Eine Gruppe von Forschern entdeckt a Verletzlichkeit in der Tagging-Erweiterung ARM-Speicher (MTE)was es Cyberkriminellen ermöglicht, Sicherheitsmaßnahmen zu umgehen Google Chrome und der Linux-Kernel.

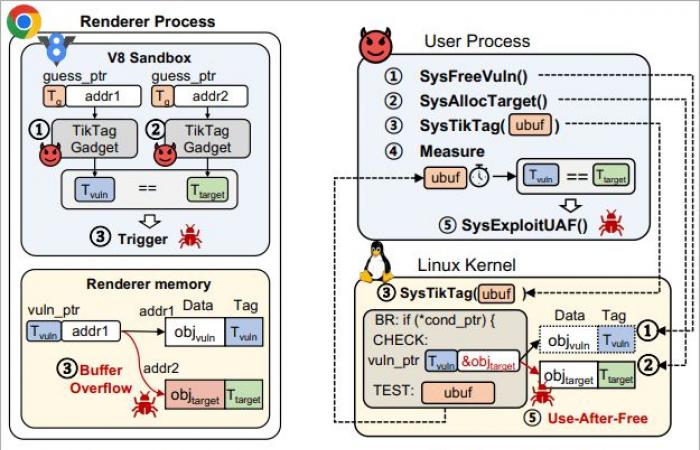

Forscher von Samsung, der Seoul National University und dem Georgia Institute of Technology haben eine neue Schwachstelle in der Memory Tagging Extension (MTE) von ARM identifiziert. Diese Schwachstelle, heißt „TIKTAG“, nicht Tik Tok, ermöglicht es Angreifern, Daten mit einer Erfolgsquote von 95 % zu exfiltrieren und so die Sicherheitsmaßnahmen von Systemen zu gefährden, die auf der ARM-Architektur basieren, wie z. B. Google Chrome und der Linux-Kernel.

Wichtige Punkte

- Die Schwachstelle „TIKTAG“ ermöglicht es Cyber-Angreifern, Daten mit einer Erfolgsquote von über 95 % zu exfiltrieren.

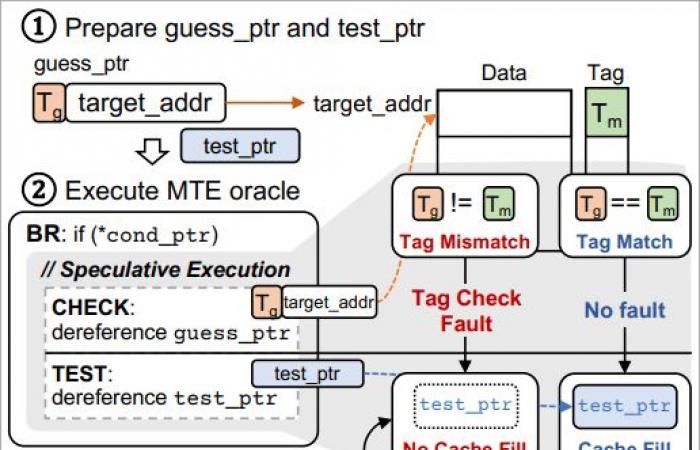

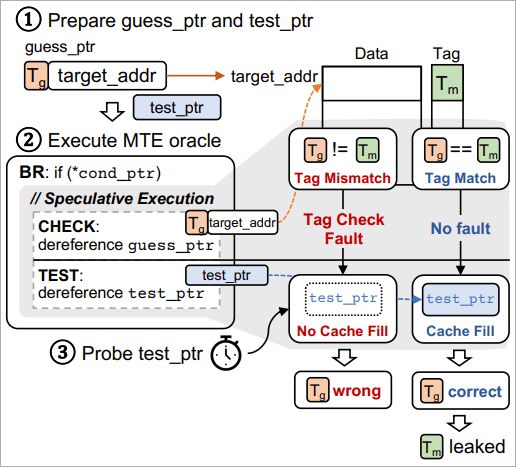

- TIKTAG verwendet spekulative Ausführungstechniken, um MTE-Speichertags zu extrahieren, wodurch der Schutz vor Speicherbeschädigung geschwächt wird.

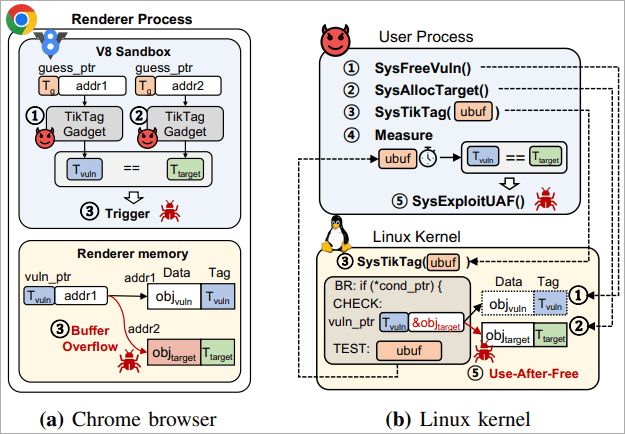

- Die nachgewiesenen Angriffe betreffen Google Chrome und den Linux-Kernel, insbesondere auf Systemen, die die ARM v8.5-A-Architektur oder höher verwenden.

- Obwohl durch das Durchsickern von Tags vertrauliche Daten nicht direkt offengelegt werden, ist es dadurch einfacher, MTE-Abwehrmaßnahmen zu überwinden.

- Es werden verschiedene Maßnahmen vorgeschlagen, die Umsetzung von Sofortlösungen steht jedoch noch aus.

MTE-Betrieb

MTE ist eine Funktion, die in der ARM v8.5-A-Architektur eingeführt wurde und dazu dient, Speicherbeschädigungen zu erkennen und zu verhindern. Es weist 16-Byte-Speicherfragmenten 4-Bit-Labels zu und stellt so sicher, dass das Label im Zeiger mit dem zugreifenden Speicherbereich übereinstimmt, und schützt so vor Speicherbeschädigungsangriffen. MTE arbeitet in drei Modi: synchron, asynchron und asymmetrisch, wobei Sicherheit und Leistung in Einklang gebracht werden.

TIKTAG und seine Wirkung

Die Forscher verwendeten zwei Geräte: TIKTAG-v1 und TIKTAG-v2um spekulative Ausführung auszunutzen und MTE-Speicheretiketten zu verlieren.

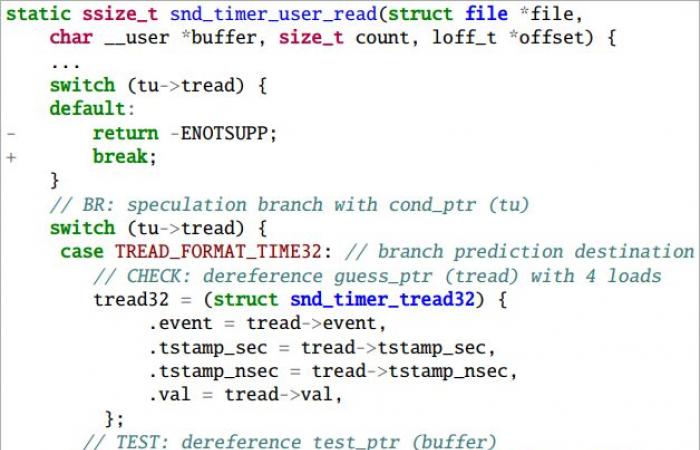

- TIKTAG-v1: Nutzt die Spekulationsreduzierung bei der Verzweigungsvorhersage und beim Vorabrufen von CPU-Daten, um MTE-Tags zu filtern. Dieses Gadget ist bei Angriffen gegen den Linux-Kernel wirksam, vor allem bei Funktionen, die spekulative Speicherzugriffe beinhalten.

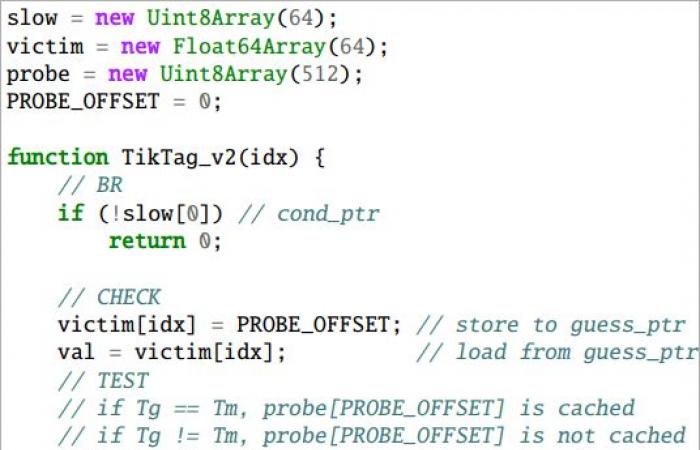

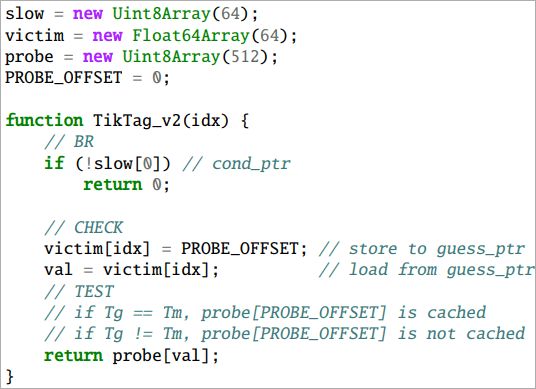

- TIKTAG-v2: Nutzen Sie das Store-to-Load-Weiterleitungsverhalten bei der spekulativen Ausführung, bei der ein Wert an einer Speicheradresse gespeichert und sofort von derselben Adresse geladen wird.

Dieses Gadget erwies sich als effektiv gegen den Google Chrome-Browser, insbesondere in der V8-JavaScript-Engine, und ebnete den Weg für Speicherbeschädigungslücken beim Rendering-Prozess.

Reaktion der Branche und vorgeschlagene Maßnahmen

Die Forscher berichteten zwischen November und Dezember 2023 über ihre Ergebnisse und erhielten eine allgemein positive Resonanz, obwohl noch keine unmittelbaren Lösungen umgesetzt wurden.

Der auf arxiv.org veröffentlichte Artikel schlägt die folgenden vorgeschlagenen Maßnahmen gegen TIKTAG-Angriffe vor:

- Ändern Sie das Hardware-Design, um zu verhindern, dass die spekulative Ausführung den Cache-Status basierend auf den Ergebnissen der Tag-Überprüfung ändert.

- Fügen Sie Spekulationsbarrieren (z. B. sb- oder isb-Anweisungen) ein, um die spekulative Ausführung kritischer Speicheroperationen zu verhindern.

- Fügen Sie Auffüllanweisungen hinzu, um das Ausführungsfenster zwischen Verzweigungsanweisungen und Speicherzugriffen zu erweitern.

- Verbessern Sie die Mechanismen von Sandboxen um spekulative Speicherzugriffspfade innerhalb sicherer Speicherbereiche streng einzuschränken.

ARM ist sich der Bedeutung der entdeckten Sicherheitslücke bewusst und glaubt nicht, dass diese Sicherheitslücke die Grundprinzipien seiner Architektur verletzt. Dies liegt daran, dass Speichermarkierungen (von MTE verwendete Tags) nicht dazu gedacht sind, vertrauliche oder geheime Informationen für Software bereitzustellen, die im selben Speicherbereich ausgeführt wird. Mit anderen Worten: Auch wenn die Schwachstelle die Offenlegung dieser Markierungen ermöglicht, betrachtet ARM sie nicht als kritische Bedrohung, da diese Markierungen nicht als geheime Daten geschützt werden sollen. Auch das Chrome-Sicherheitsteam erkannte die Probleme, beschloss jedoch, die Schwachstellen nicht zu beheben und anderen Aspekten Vorrang zu geben, da der Browser standardmäßig keine MTE-basierten Abwehrmaßnahmen aktiviert hat.

Im April 2024 wurden dem Android-Sicherheitsteam MTEs auf dem Pixel 8-Gerät gemeldet, das den Hardwarefehler erkannte und dafür ein Kopfgeld auszahlte.

Mehr Informationen:

Über Hispasec

Hispasec hat 7053 Publikationen verfasst.